* ESET advierte sobre una nueva campaña de phishing que utiliza falsas pantallas de error de Windows para engañar a usuarios y lograr que instalen malware de robo de información.

Ciudad de México, México. 08 de Enero del 2026.- Una campaña de correos electrónicos falsos que suplanta la identidad de Booking.com fue detectada recientemente por investigadores de seguridad. Los mensajes alertan sobre supuestos problemas con reservas o reembolsos pendientes e incluyen enlaces maliciosos que conducen a una cadena de engaños, cuyo objetivo final es que la propia víctima instale un malware del tipo infostealer, diseñado para robar información sensible. La campaña fue analizada por el equipo de Securonix.

La técnica utilizada, conocida como ClickFix, refleja la evolución de la ingeniería social como vector de ataque. En lugar de explotar vulnerabilidades técnicas directamente, los atacantes manipulan al usuario para que ejecute por sí mismo comandos maliciosos en su sistema. Según el último ESET Threat Report durante el primer trimestre de 2025 esta técnica experimentó un crecimiento superior al 500 % en detecciones, posicionándose como el segundo vector de ataque más frecuente después del phishing.

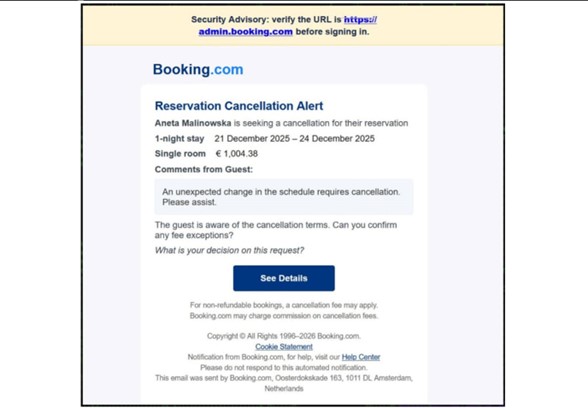

El correo fraudulento utiliza la estética y el lenguaje de Booking.com, lo que lo hace difícil de distinguir de uno legítimo. Ante la urgencia de resolver un supuesto inconveniente con una reserva, el usuario hace clic en el enlace incluido en el mensaje, que lo redirige a un sitio web falso que imita a la plataforma original.

| Correo falso que usa el nombre de Booking como puerta de entrada para el engaño. Fuente Securonix |

En el sitio apócrifo, el navegador muestra un mensaje falso indicando que la carga está demorando demasiado. Al presionar el botón de recarga, el navegador pasa a pantalla completa y muestra una falsa pantalla azul de Windows (BSOD), que simula un error crítico del sistema.

Pie de imagen: Falsa Pantalla azul que induce a ejecutar comandos maliciosos. Fuente Securonix.

A diferencia de una BSOD real, esta pantalla incluye instrucciones para que el usuario ejecute comandos en PowerShell o en la ventana Ejecutar de Windows, con la excusa de solucionar el supuesto problema técnico. De este modo, la víctima termina infectando su propio equipo.

Al seguir las instrucciones, se desencadena una cadena de acciones maliciosas, entre ellas la descarga de un proyecto .NET que se compila mediante MSBuild.exe, la instalación de un troyano de acceso remoto (DCRAT), la desactivación de defensas como Windows Defender y la obtención de persistencia y elevación de privilegios en el sistema.

Este malware permite control remoto del equipo, registro de pulsaciones de teclado, ejecución de comandos y descarga de cargas adicionales, como mineros de criptomonedas, facilitando el robo de información y la propagación lateral.

“Los cibercriminales ya no necesitan vulnerar el sistema directamente: les alcanza con convencer al usuario de que lo haga por ellos. Por eso, campañas como ClickFix muestran que la educación y la atención frente a mensajes urgentes siguen siendo una de las principales barreras de protección”, comenta Martina López, especialista en Seguridad Informática de ESET Latinoamérica.

Cómo prevenir este tipo de ataques

- Verificar siempre la autenticidad de los correos electrónicos.

- No ejecutar comandos desconocidos ni seguir instrucciones de supuestas pantallas de error.

- Capacitar al personal, especialmente en sectores donde la urgencia es habitual.

- Usar soluciones de seguridad confiables que detecten que detecten abuso de herramientas legítimas y bloqueen descargas no autorizadas.

- Educar sobre ingeniería social: entender que muchas amenazas actuales dependen más de manipular al usuario que de vulnerar software directamente.

Para saber más sobre seguridad informática visite el portal corporativo de ESET:

https://www.welivesecurity.com/es/

Por otro lado, ESET invita a conocer Conexión Segura, su podcast para saber qué está ocurriendo en el mundo de la seguridad informática. Para escucharlo ingrese a: https://open.spotify.com/show/0Q32tisjNy7eCYwUNHphcw

********