* ESET analiza Solara, uno de los ejecutores más populares para Roblox, y si su uso conlleva riesgos que van más allá de falsas detecciones de malware.

Ciudad de México, México. 28 de julio del 2025.- En la comunidad de Roblox, herramientas como Solara, un ejecutor (executor) para Roblox, se han vuelto muy populares por permitir ejecutar scripts dentro del juego. Pero esta funcionalidad no está exenta de riesgos por lo que cada vez más usuarios se preguntan si Solara es seguro, si puede contener malware o si conviene evitarlo. ESET, compañía líder en detección proactiva de amenazas, analiza qué es realmente Solara, por qué es detectado por algunos antivirus, qué tipo de malware circulan utilizando su nombre, y cómo protegerse de posibles engaños.

El término “Solara Executor” ha empezado a circular por distintos sitios y foros como Reddit, Discord y YouTube, mayoritariamente relacionados con Roblox, una plataforma que permite crear y jugar videojuegos diseñados por usuarios. Ofrece una interfaz para ejecutar scripts en Roblox, facilitando la personalización y optimización de la experiencia de juego. Funciona inyectando código dentro del entorno del juego, una práctica que viola los términos de servicio de Roblox y se clasifica como game hacking. Aunque Roblox bloquea regularmente algunas versiones, los desarrolladores de Solara y la comunidad encuentran formas de evadir detecciones, lo que mantiene operativo el ejecutor.

“El caso de Solara refleja un fenómeno común en el ecosistema de Roblox: herramientas que ofrecen funcionalidades avanzadas pueden convertirse en un riesgo latente. Aunque la versión oficial de un ejecutor puede no mostrar un comportamiento peligroso, el diseño de estas herramientas basado en inyección de código, permisos elevados y actualizaciones remotas crea una superficie de ataque que puede ser explotada por los desarrolladores de estos programas o por terceros”, comenta Fabiana Ramírez Cuenca, investigadora de Seguridad Informática de ESET Latinoamérica.

Al igual que otras herramientas de este tipo, Solara conlleva riesgos: se han detectado versiones alteradas utilizadas para la distribución de malware, desde RATs hasta cryptominers. Más allá de la funcionalidad del ejecutor, uno de los mayores riesgos radica en las versiones falsas que circulan con fines maliciosos. Algunos antivirus detectan a Solara, catalogándolo como malicioso, por su comportamiento potencialmente sospechoso. “Esta detección no es un simple falso positivo ya que refleja el riesgo inherente de la herramienta, debido a que su mecanismo (inyección de código, permisos elevados y actualizaciones dinámicas) puede ser utilizado por el desarrollador para ejecutar acciones dañinas en cualquier momento. En principio se la clasifica como aplicaciones potencialmente no deseadas (PUA, por sus siglas en inglés). Aunque muchos defiendan a un ejecutor y su comportamiento benigno, existe un potencial riesgo de seguridad. Menos si no sabemos mucho sobre los creadores de la herramienta”, agrega la investigadora de ESET.

En el ecosistema de Roblox, existen precedentes de ejecutores populares que, si bien comenzaron siendo benignos bajo el control de sus desarrolladores originales, fueron comprometidos por terceros y distribuyeron código malicioso en algunas distribuciones no oficiales. En 2022, se descubrió que cibercriminales ocultaron malware junto a una versión legítima de Synapse X y la distribuyeron, demostrando cómo el compromiso de un ejecutor puede convertir una herramienta sin fines maliciosos en un vector de ataque.

Otro caso que ejemplifica los riesgos del uso de ejecutores es el del ejecutor para Roblox llamado Wave. Según reveló un usuario en X aprovecharon un fallo de seguridad para acceder remotamente a computadoras de usuarios para desinstalar el ejecutor y mostrar un mensaje de advertencia. El mensaje buscaba concientizar a los usuarios sobre los peligros que implica instalar programas de reputación desconocida y demuestra cómo incluso herramientas consideradas "legítimas" pueden representar riesgos si contienen vulnerabilidades no corregidas o si caen en manos equivocadas.

Malware disfrazado como Solara Executor

Existen muchas versiones falsas de Solara que se distribuyen en sitios que simulan ser oficiales, falsos perfiles de Discord, videos en YouTube y publicaciones en Reddit, todos diseñados para engañar a quienes buscan descargar el ejecutor. ESET observó ejemplos de falsos executors de Solara que infectan con malware como troyanos de acceso remoto (RAT), infostealers que roban credenciales o hasta ransomware que cifra los archivos del equipo y solicita el pago de un rescate para recuperarlos.

Hay algunas versiones de Solara que se comportaron como ejecutables maliciosos, por ejemplo:

Se han identificado casos de distribución del malware Meduza a través de un ejecutable descargado de un repositorio de GitHub (RobloxInjector.zip), según informe de Any.run.

Otro informe reveló que se utilizó Solara para ransomware Chaos, una operación de RaaS desde 2021, donde el malware se camufla como SolaraBootstrapper.exe para engañar a los gamers.

Un análisis de RevDiaries reveló que ciertas versiones de Solara distribuyen el infostealer Rhadamanthys acompañado de un cryptominer, propagándose mediante mensajes en Discord y sitios fraudulentos que imitan al oficial.

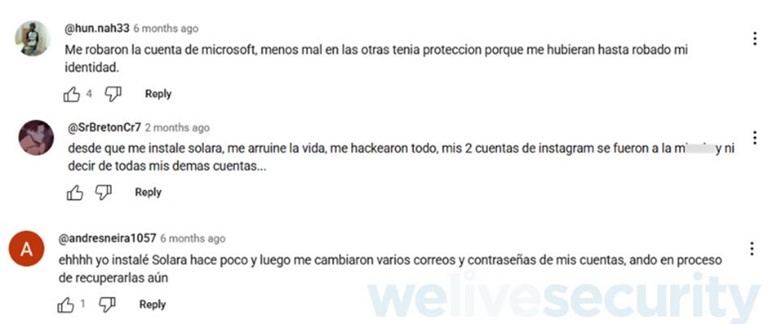

A continuación, ESET recopiló algunas imágenes de usuarios que en videos en YouTube o en Reddit comparten sus experiencias tras haber descargado posiblemente una versión falsa. La mayoría manifiesta haber sufrido el robo de sus cuentas de redes sociales, correo, incluso de las cuentas de Roblox.

-o0o-

*****

...